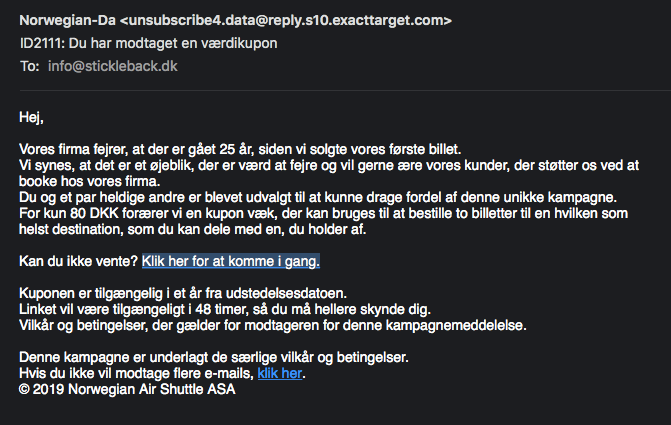

Her i eftermiddag fik vi denne email med et godt tilbud fra Norwegian:

Det er selvfølgelig phishing – et forsøg på at aflure os vores person- og kreditkortoplysninger – og normalt sletter vi bare sådanne mails. Men man er jo nysgerrig, så vi kiggede lidt nærmere på den. Umiddelbart ser den jo meget tilforladelig ud (hvis man ser bort fra det lidt pudsige “… vil gerne ære vores kunder”), og Norwegian har da også vores e-mailadresser fra tidligere køb hos dem.

Afsenderadressen “[email protected]” vækker heller ikke umiddelbar mistanke. Domænet exacttarget.com tilhører en virksomhed, der tilbyder e-mailudsendelse til virksomheder, så det kunne godt være rigtigt.

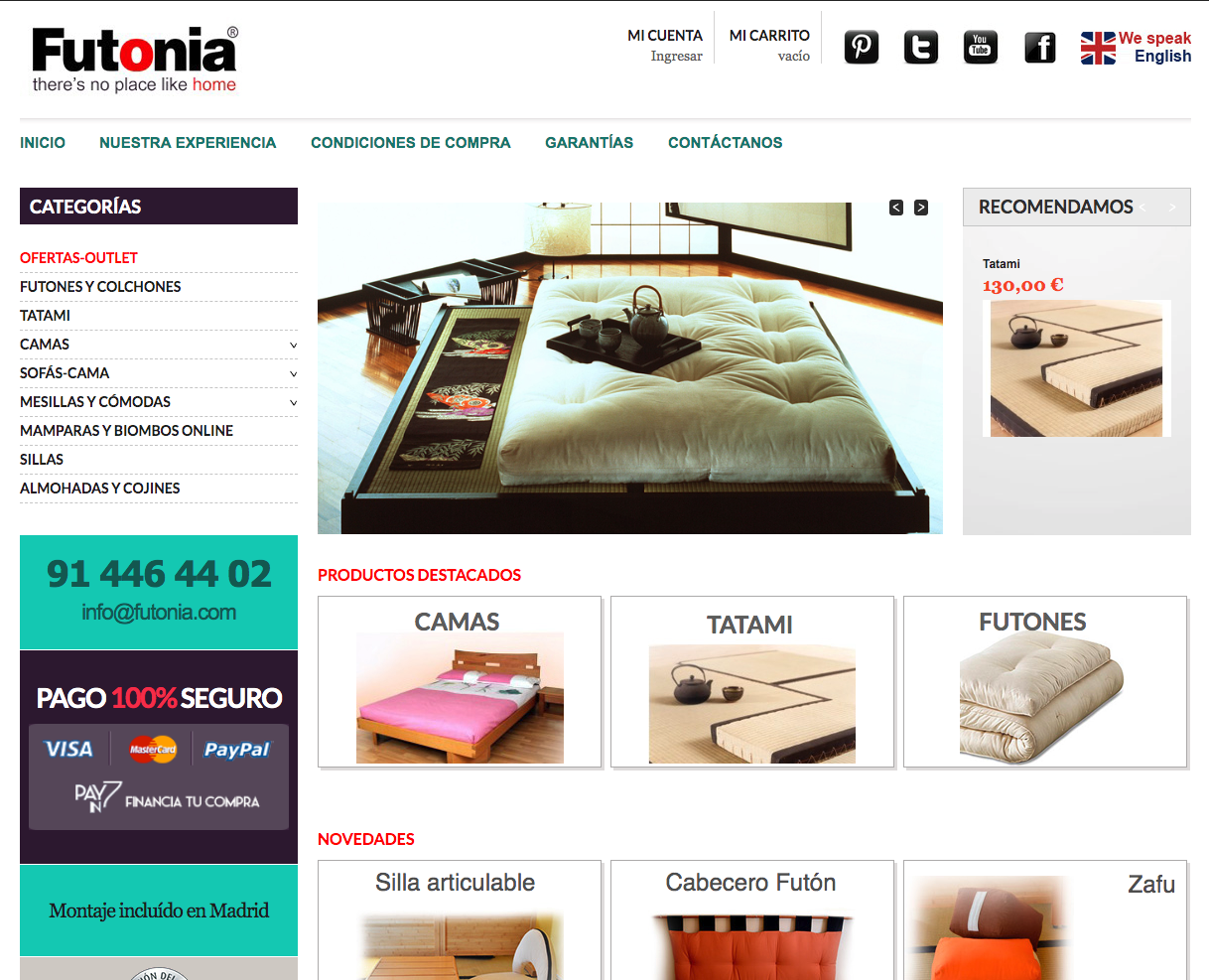

Man kan imidlertid ikke stole på den afsenderadresse, der bliver vist i et e-mailprogram. For at finde den reelle afsender, så er man nødt til at kigge i de headere, som de forskellige mailservere mellem afsender og modtager har sat på undervejs. Her fremgår det, at mailen er sendt fra en mailserver på domænet futonia.com. Det er en webshop med kontor i Madrid, der sælger futoner og madresser:

Det virker ikke oplagt, at Futonia sender emails for Norwegian 🙂

Futonia.com er bygget med Prestashop, et PHP-baseret CMS beregnet til at bygge webshops med. Det er populært, og ligesom WordPress er det udsat for at blive hacket, hvis man bruger svage adgangskoder eller glemmer at holde det opdateret. Futonia ved nok ikke, at de er en del af et phishing scam, så vi har skrevet til dem og fortalt dem, at de er blevet hacket.

E-mailen indeholder to links, “Klik her for at komme i gang” og et unsubscribe link. Begge links peger på en side på domænet chemicalionicos<dot>com<dot>ve. Den tilhører en virksomhed i Venezuela, som sælger ydelser og produkter, der har med vand at gøre – filtre og kemikalier til swimmingpools og lignende:

Chemical & Iónicos’ website er bygget i WordPress, og det er godt og grundigt hacket – uanset hvad man klikker på her, så ryger man videre til en side, der giver sig ud for at tilhøre Norwegian. Det samme sker, hvis man klikker på “Klik her for at komme i gang” i den email vi fik, så man ser aldrig Chemical & Iónicos website (browseren viser kortvarigt deres URL, hvis man kigger efter, men hvem gør det).

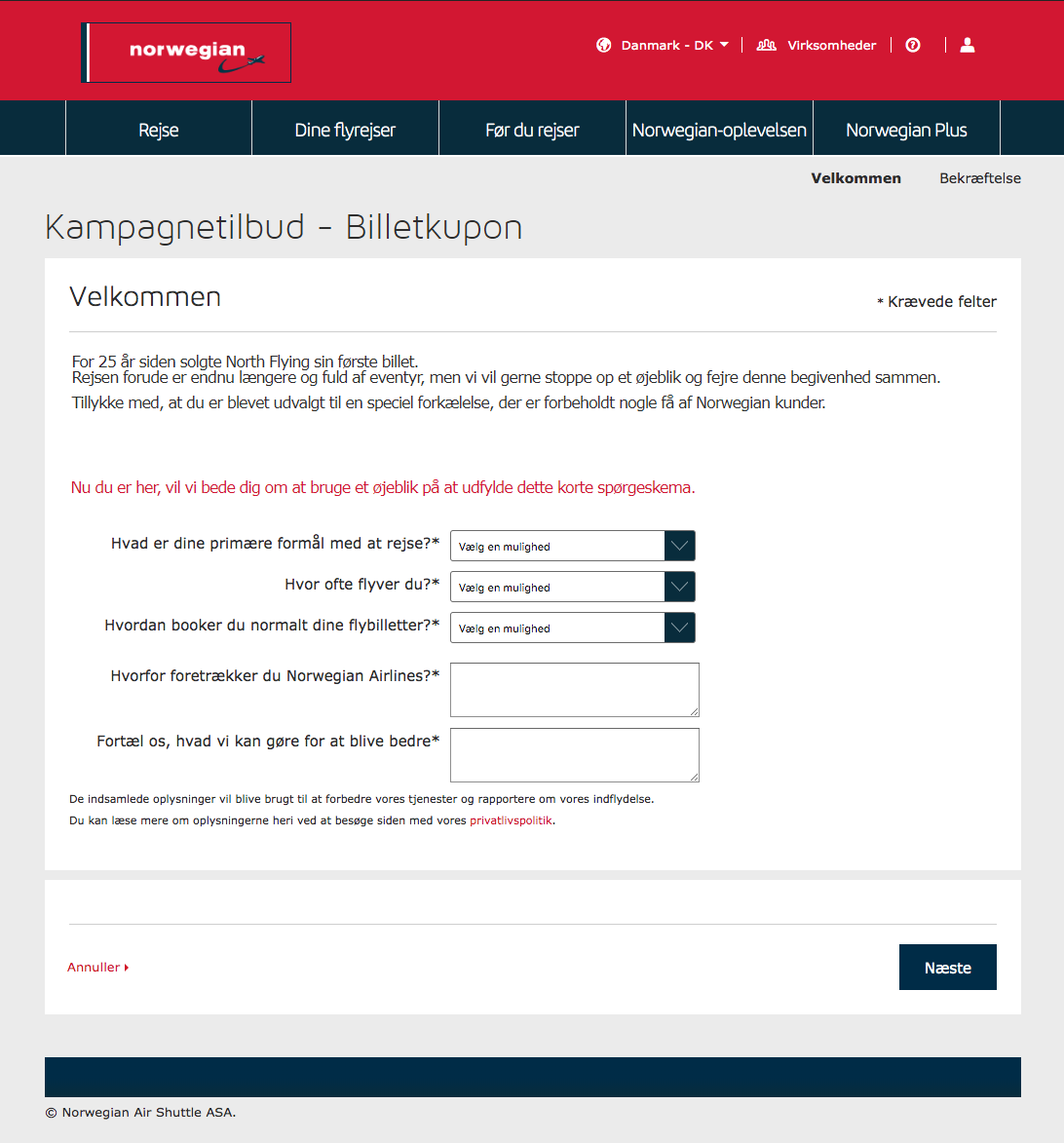

Efter viderestilling lander man her:

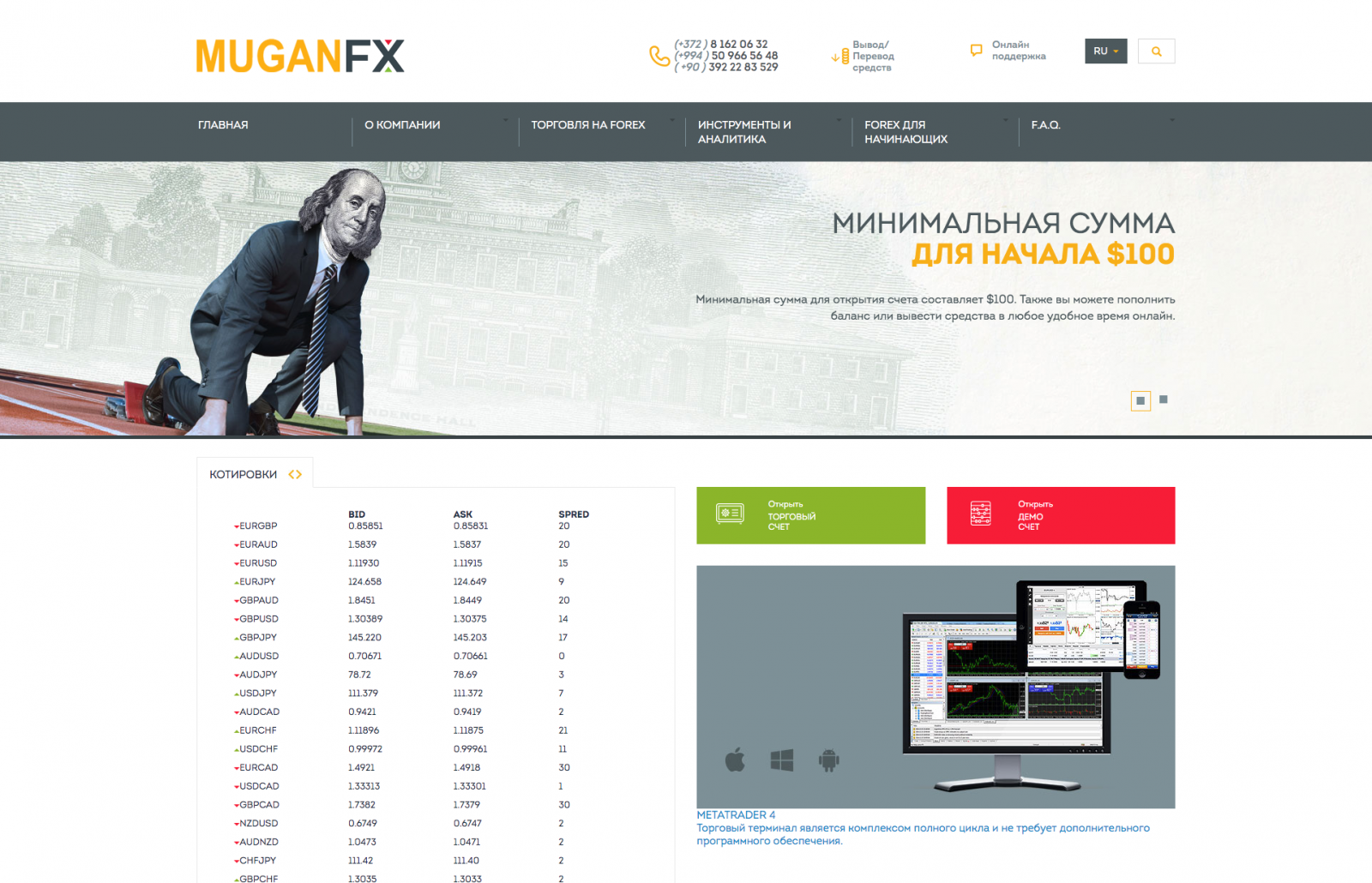

Siden ser rimelig ud, omend der er nogle skønhedsfejl. Der henvises også til “North Flying”, der vist ikke har noget med Norwegian at gøre. Men siden ligger ikke hos Norwegian, det er en underside til denne her:

Sproget er russisk, og så vidt vi kan se, så er det en virksomhed, der leverer et webbaseret værktøj til daytrading. Man indbetaler USD 100 eller mere, som man så kan købe aktier for via den konto, man får på hjemmesiden.

Norwegian-siden på muganfx<dot>com virker kun, så længe man holder sig til at udfylde spørgeskemaet. De har været smarte nok til at stille linket med “privatlivspolitik” videre til Norwegians egen politik om håndtering af personoplysninger, men de øvrige knapper og links peger bare tilbage til siden med spørgeskemaet. Men det er heller ikke oplagt, at man klikker på andet, hvis man først er kommet hertil.

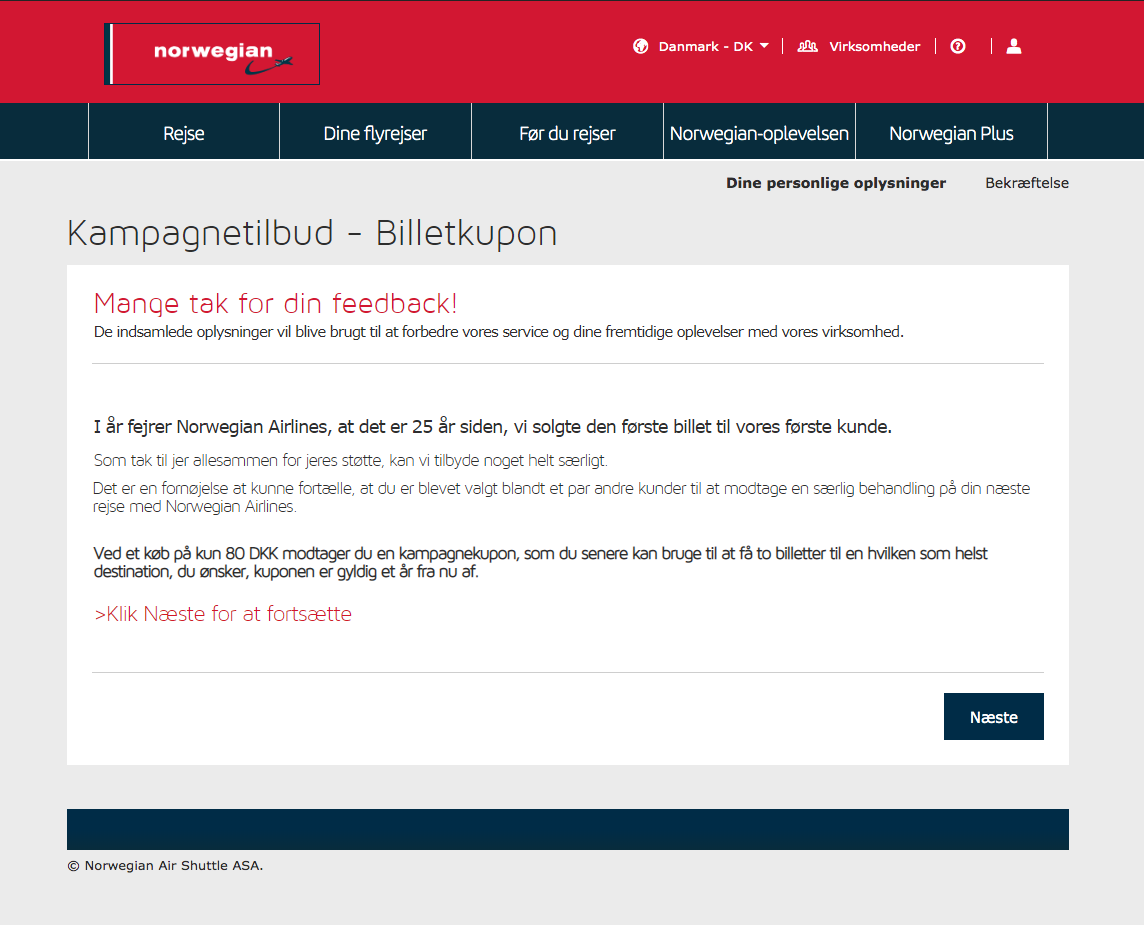

Når man har udfyldt spørgeskemaet, så kommer man videre til denne side:

Siden bliver ikke stående så længe – hvis man ikke selv klikker på “Næste”, så bliver man automatisk stillet videre i løbet af 15-20 sekunder. Ikke noget med at gå i stå inden man kommer til det, som det hele handler om:

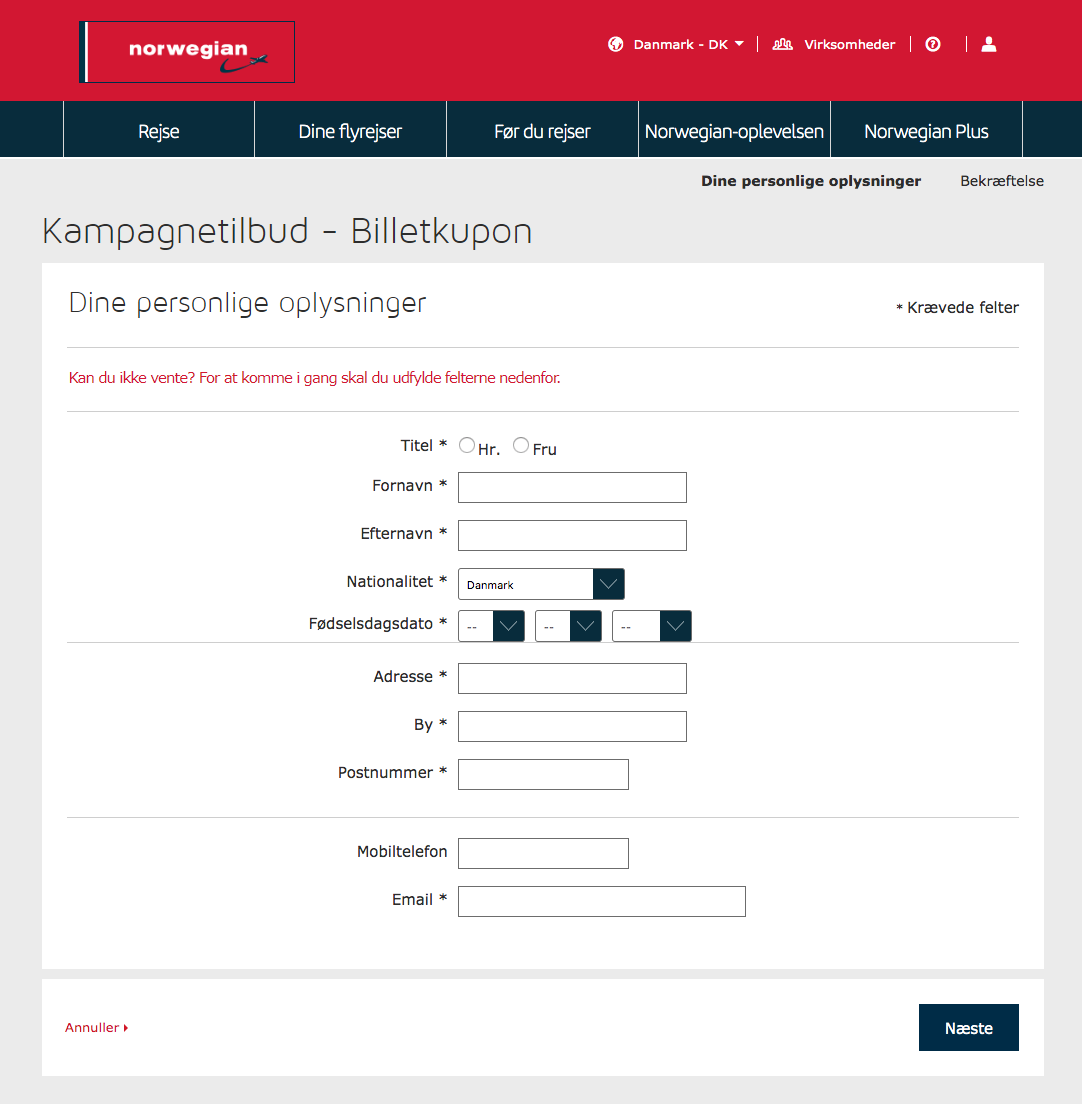

Personoplysningerne, som man indtaster her, kan misbruges på forskellig vis, og de kan sælges videre til andre, hvis man ikke selv vil (mis)bruge dem.

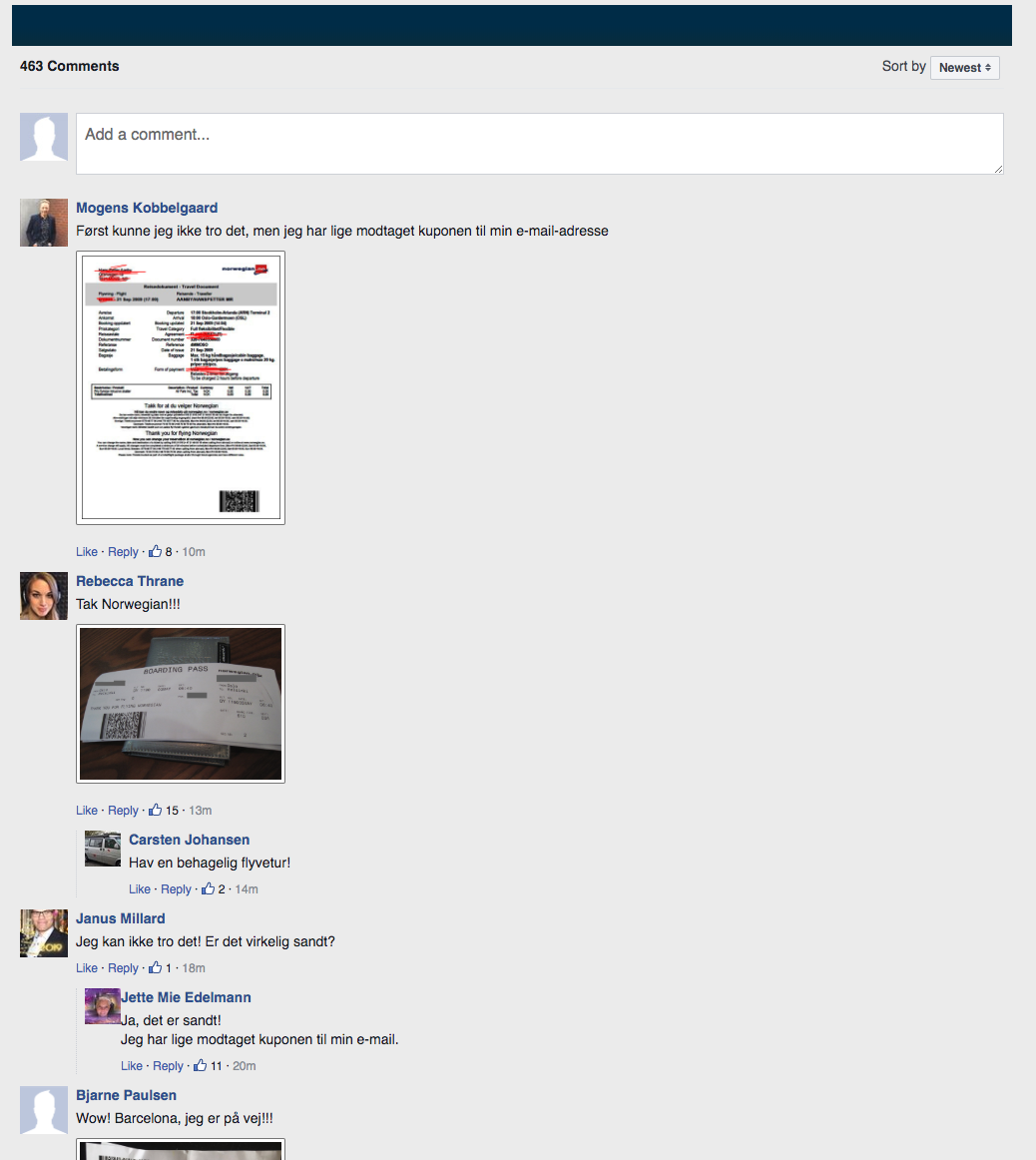

Igen ser siden rimelig ud – jeg kan ikke komme i tanke om, at jeg har skullet vælge imellem “Hr.” og “Fru” på det seneste, og den eneste nationalitet man kan vælge er “Danmark”, men ellers ligner det en legitim formular. Og hvis man kommer i tvivl, så kan man se anmeldelser fra glade mennesker, der har fået en rejse til Barcelona, Oslo eller Helsinki for kun 80 kr:

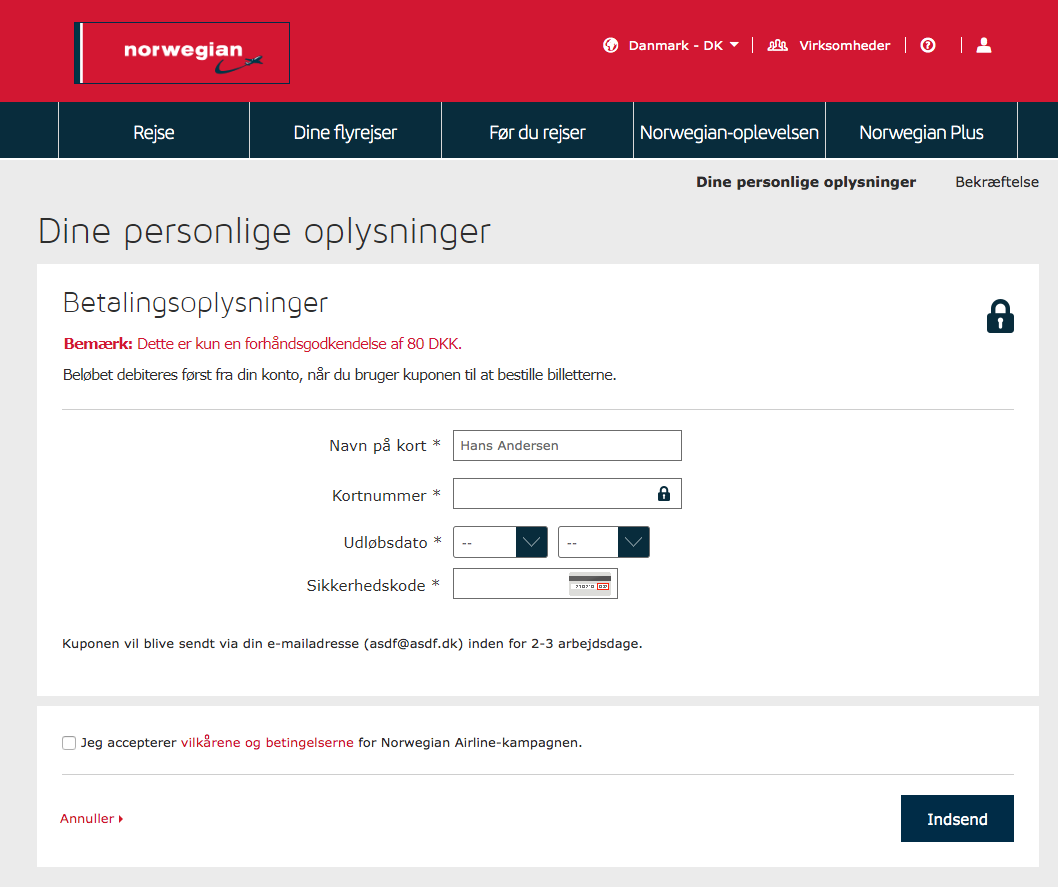

Når man går videre, får man lige en spinner, mens systemet “behandler dine oplysninger”, og så kan man indtaste sit kortnummer:

Herfra kunne vi ikke komme videre – siden tjekker, om de indtastede kortoplysninger er gyldige, og vores konstruerede kortoplysninger blev ikke accepteret. Vi fik blot en svensksproget fejlmeddelelse.

Konsekvenser hvis man bliver hacket

Udover at det selvfølgelig er ubehageligt at blive involveret i den slags svindel, så kan det få nogle rigtig ubehagelige konsekvelser. Futonias webhost er gigas.com, og det er ikke utænkeligt, at Gigas vælger at suspendere eller helt slette den virtuelle server, som futonia.com ligger på, hvis de får en anmeldelse om, at den sender phishing e-mails. Serveren kan selvfølgelig genetableres et andet sted, men det tager tid, og det forudsætter, at man har en nogenlunde frisk backup.

Hvis futonia.com indeholder spam eller malware, så er det sandsynligt, at siden på et tidspunkt bliver fjernet fra Googles søgeindeks, eller forsynet med en advarsel. Mails sendt fra adresser på futonia.com vil nok også på et tidspunkt bliver blokeret af Google, Microsoft og andre store mail-udbydere, hvilket selvfølgelig er et stort problem for en webshop. Når man først er blevet blokeret rundt omkring, så kræver det meget arbejde og tid at få disse blokeringer fjernet igen.

Chemical & Iónicos og Muganfx ser ikke ud til at være aktive virksomheder, så her er konsekvenserne nok mere begrænsede. (Det samme gælder nogle andre virksomheder med hackede WordPress hjemmesider, som vi stødte på undervejs, men som også ser ud til at være afgået ved døden).

Så husk at holde dit website opdateret, uanset om du bruger WordPress, PrestaShop, Drupal eller et andet CMS. Og sørg for at bruge stærke adgangskoder, især for brugere med administrator-rettigheder.