Hvis man søger på nettet efter tips til at sikre sin WordPress-installation mod hackere, så er et af de mest udbredte råd at undgå at kalde admin-brugeren for “admin”. Men gør det egentlig nogen forskel om man bruger “admin” eller ej?

Brute-force angreb på WordPress hjemmesider er en helt almindelig hacker-teknik, og vi oplever disse angreb hver eneste dag. Teknikken går i al sin enkelthed ud på at en angriber starter et script som åbner WordPress’ login-side og derefter systematisk afprøver tusindvis af forskellige kombinationer af brugernavn og password, i håb om på et tidspunkt at ramme en kombination der giver adgang. Hvis angriberen har held til at skaffe sig administrator-adgang, så er næste skridt som regel at installere forskellige former for malware der f.eks. kan bruges til at sende spammails eller sende den besøgende videre til et website der sælger kopi-viagra eller billige Rolex-ure.

Hackeren skal gætte både administratorens brugernavn og det tilhørende password, og da WordPress tidligere som standard brugte “admin” som administratorbruger på nyinstallerede websites så er det selvfølgelig noget af det første en angriber forsøger sig med.

Når vi kigger i vores logfiler, så ser vi da også rigtig mange forsøg på at logge ind med brugernavnet “admin” og en række tilfældige passwords. Vi ser også ofte angribere forsøge sig med domænenavnet som brugernavn, så hvis domænet hedder h2g2.dk forsøger hackeren sig med brugernavnet “h2g2”. Vi oplever også angreb hvor hvert loginforsøg anvender et nyt brugernavn, typisk sekvenser af engelske navne. Vi ser ofte de samme rækkefølger af navne brugt i forskellige angreb, så de stammer sikkert fra en liste med navne og passwords som er hentet fra et hacker-forum.

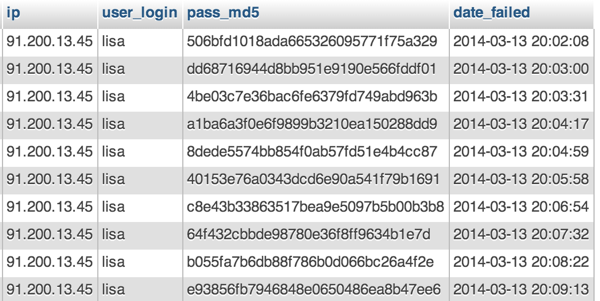

Men vi oplever også at et angreb med det samme fokuserer på et korrekt administrator-brugernavn og holder sig til det. Den studsede vi lidt over – der er som regel tale om fornavnet på ejeren af WordPress-hjemmesiden, men hvordan finder hackeren frem til det? Brute-force hacking kan kun betale sig for hackeren hvis det er 100% automatiseret, så det er ikke særligt sandsynligt at et menneske har sat sig foran computeren og kigget en WordPress hjemmeside igennem for at finde mulige administrator-brugernavne. Men hvordan har de så båret sig ad?

En sandsynlig forklaring er at de er startet med at bede WordPress om at vise en liste over hvilke indlæg bestemte brugere har skrevet. Prøv evt. at åbne disse URL’er på din egen WordPress-hjemmeside (med dit eget domænenavn, selvfølgelig):

http://eksempel.dk/?author=1

http://eksempel.dk/?author=2

http://eksempel.dk/?author=3

Hvis den pågældende bruger eksisterer, så vil WordPress vise en liste af den pågældende brugeres indlæg, ellers får man en 404-fejl. Og hvis man har rewrite-regler der laver “pæne” permalinks, så vil “?author=n” delen i adresselinjen blive erstattet med brugernavnet hvis man rammer plet.

WordPress nummererer brugerne sekventielt, i den rækkefølge de er oprettet. Den første bruger der bliver oprettet er en admin-bruger, og denne bruger vil ofte også blive brugt til at skrive indlæg. Og så er det pludselig ikke så svært for en hacker at finde admin-brugerens navn, selvom man har været snedig nok til at undgå “admin”.

Hvad gør man så for at skjule admin-brugerens identitet? En mulighed er at sørge for at brugerne med de lave ID’er ikke har administrator-rettigheder, i håb om at en hacker kun forsøger med de første 2-3 ID’er. Men når det drejer sig om at standse brute-force angreb er det mest effektive middel at bruge sikre passwords: kombinationer af 12 eller flere store/små bogstaver, specialtegn og tal. Undgå navne eller ord der findes i en ordbog, og lad være med at bruge dit administrator-password andre steder.